Установка доверительных отношений между доменами AD и IPA

Содержание

Применимость

Назначение

В инструкции описан процесс развёртывания резервного сервера IPA (Identification, Policy and Audit) при наличии основного. Предполагается, что у вас уже работает основной сервер домена, настроенный по инструкции.

Список поддерживаемых ОС

В качестве сервера домена IPA может использоваться:

- ROSA Enterprise Linux Server (RELS) версии 6.6 и выше

- РОСА «КОБАЛЬТ»

В качестве сервера домена AD:

- Windows 2008 R2 и выше с совместимыми ролью AD и ролью леса

Входные данные

Домен IPA: lintest.ru Сервер домена IPA: ipa.lintest.ru IP-адрес сервера домена IPA: 192.168.76.82

Домен AD: test.dom Сервер домена AD: windc.test.dom IP-адрес сервера домена AD: 192.168.76.83

Настройка сервера IPA

- Установите недостающие пакеты:

yum install -y "*ipa-server-trust-ad"

Полный набор пакетов, включая сам изначальный сервер IPA и DNS, устанавливается следующей командой:

yum install -y "*ipa-server" "*ipa-server-trust-ad" bind bind-dyndb-ldap

- Заново получите билет для пользователя admin, т. к. в него будет добавлена новая информация, касающаяся возможности установки доверительных отношении с доменом AD.

- Настройте сервер IPA для установки доверительных отношений:

kinit admin ipa-adtrust-install --netbios-name=IPA -a mypassword1

Далее рекомендуется настроить синхронизацию времени между контроллерами доменов AD и IPA.

Настройка DNS

- Добавьте информацию о DNS-зоне сервера IPA в настройки DNS домена AD:

dnscmd 127.0.0.1 /ZoneAdd lintest.ru /Forwarder 192.168.76.82

- Добавьте информацию о DNS-зоне домена AD в настройки DNS домена IPA:

ipa dnszone-add test.dom --name-server=windc.test.dom --admin-email='hostmaster@test.dom' --force --forwarder=192.168.76.93 --forward-policy=only --ip-address=192.168.76.93

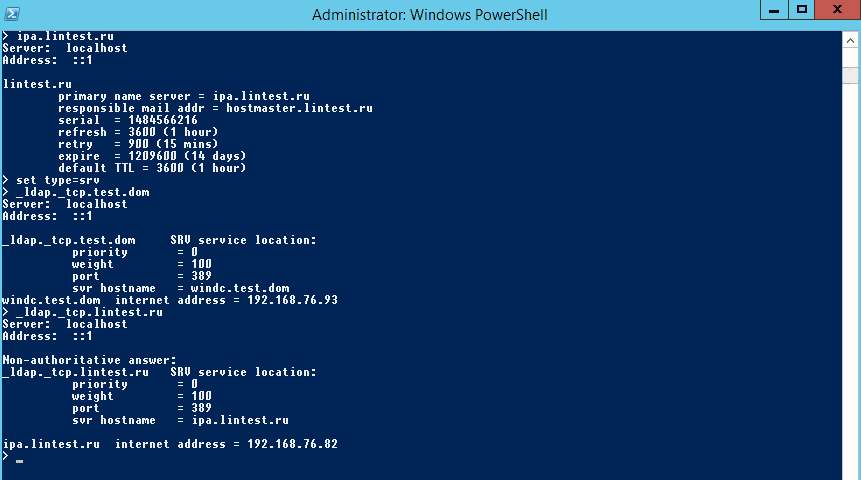

Проверить настройки DNS можно двумя способами:

- 1. На сервере IPA командой

dig SRV _ldap._tcp.test.dom

При этом в зоне AD должна быть найдена информация об ответственных серверах с каталогом LDAP в этой зоне.

- 2. На сервере AD:

nslookup > set type=srv > _ldap._tcp.ad_domain > _ldap._tcp.ipa_domain > quit

Включение доверительных отношений

- Включите доверительные отношения с AD:

ipa trust-add --type=ad test.dom --admin Administrator --password

Ожидается следующий вывод:

Active directory domain administrator's password: ------------------------------------------------- Added Active Directory trust for realm "test.dom" ------------------------------------------------- Realm name: test.dom Domain NetBIOS name: TEST Domain Security Identifier: S-1-5-21-994480235-3382885224-2559249864 Trust direction: Two-way trust Trust type: Active Directory domain Trust status: Established and verified

Возможно, вы получите ошибку вида:

ipa: ERROR: неверный(ое) Gettext('missing base_id', domain='ipa', localedir=None): pysss_murmur is not available on the server and no base-id is given

В этом случае:

- Установите пакет python-sss-murmur:

yum install python-sss-murmur

- Перезагрузите домен IPA:

/etc/init.d/ipa restart

- Повторите попытку включения доверительных отношений, не забыв перед этим заново получить билет администратора домена:

kinit admin

Настройка рабочей станции

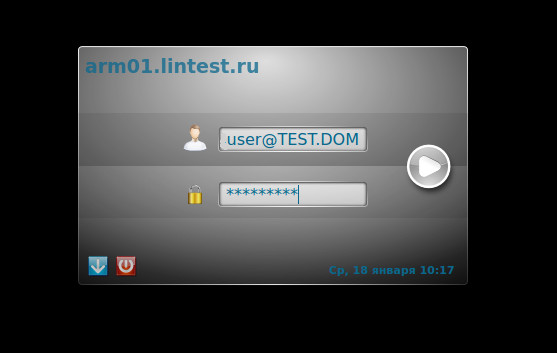

Чтобы пользователь AD мог авторизовываться в домене IPA посредством Kerberos, на ПК, где будет осуществляться авторизация, нужно добавить два параметра в секцию [realms] файла /etc/krb5.conf:

[realms]

LINTEST.RU = {

---

auth_to_local = RULE:[1:$1@$0](^.*@TEST.DOM$)s/@TEST.DOM/@test.dom/

auth_to_local = DEFAULT

TEST.DOM — имя вашего домена AD.

Далее можно входить на ПК из домена IPA с использованием пользователя AD, указывая логин в виде «user@TEST.DOM».