Развёртывание домена IPA в ОС RELS и «КОБАЛЬТ»

Содержание

Назначение

В инструкции описан процесс развёртывания сервера IPA (Identification, Policy and Audit). Сервер IPA предназначен для организации единой службы аутентификации в OC семейства ROSA Linux, других популярных современных версиях ОС Linux, ОС семейства Windows, а также некоторых других ОС.

Конструктивно сервер IPA представляет собой связку из сервера MIT Kerberos, LDAP 389 Directory, сервера NTP для обеспечения единого времени и сервера имён для обслуживаемых доменов.

Возможна настройка общего хранилища на базе NFS с аутентификацией по билетам Kerberos, а также доступны некоторые политики безопасности (только для Linux/UNIX), включая политики sudo, парольные политики, включение в домен рабочих станций и т. п.

Администратору предоставляется удобный интерфейс администрирования с помощью встроенного HTTP(S)-сервера. Вы можете управлять развёрнутым сервером IPA прямо из браузера по защищённому HTTPS-соединению. Также поддерживается объединение доменов AD и IPA с помощью функций взаимного доверия (TRUST). Сервер IPA поддерживает функцию двухфакторной аутентификации (с помощью внешнего привлекаемого сервера RADIUS). Помимо веб-интерфейса, доступно администрирование сервера с помощью командной строки.

Список поддерживаемых клиентских ОС

ОС семейства Linux:

- ROSA Enterprise Desktop X2 и выше

- ROSA Enterprise Linux Server/Desktop 6.3 и выше

- РОСА «КОБАЛЬТ»

- ROSA Fresh R6 и выше

- Red Hat Enterprise Linux 5.х и выше

- CentOS Linux 6.х и выше

- Fedora Linux 18 и выше

- Ubuntu Linux 13.04 и выше

- SUSE (SLES) Linux 10 и выше

ОС семейства Windows:

- Microsoft Windows 7 и выше

UNIX-совместимые ОС:

- FreeBSD 9 и выше

ОС семейства UNIX:

- Solaris 8 и выше

- Mac OS X 10.4 (Tiger) и выше

- HP-UX 11.23 и выше

- IBM AIX 5.3 и выше

Планируется поддержка:

- Альт Линукс СПТ 8.0 и выше

Безопасность

ОС РОСА «КОБАЛЬТ» соответствует требованиям методического документа ФСТЭК «Профиль защиты операционных систем типа «А» четвёртого класса» (ИТ.ОС.А4.ПЗ). Прочие вышеперечисленные ОС поддерживают работу в среде IPA, но большинство из них не имеют аналогичного класса защищённости и не могут применяться в защищённых АС без использования дополнительных средств защиты либо без согласования с органом по аттестации.

Установка

Предполагается, что на момент настройки контроллера домена у вас есть сервер с установленной ОС RELS/РОСА «КОБАЛЬТ» в варианте «Стандартный сервер РОСА».

Для RELS нужно получить и установить в файл /etc/rosa-support-id-server лицензионный ключ, после чего произвести обновление:

yum update

Все приведённые команды выполняются от имени администратора (root).

В примерах, приводимых в данной инструкции, мы предполагаем, что сервер имеет следующие сетевые настройки:

hostnamectl dc1.test.dom

Имя: dc1.test.dom IP:192.168.76.47/24 Gataway: 192.168.76.1 DNS: 8.8.8.8

Установка сервера IPA и настройка его окружения

- Установите оснастку для сервера IPA:

yum install bind-dyndb-ldap bind ipa-server ipa-server-dns

- Проверьте корректность сетевых параметров в файле /etc/hosts:

hostnamectl status cat /etc/hosts

Содержимое файла hosts должно иметь следующий вид:

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4 ::1 localhost localhost.localdomain localhost6 localhost6.localdomain6 192.168.76.47 dc1.test.dom dc1

Последняя строка должна указывать на сервер.

- Убедитесь, что в качестве первого DNS-сервера используется будущий сервер домена IPA. Если в сети планируется использовать короткие имена машин, также должна быть прописана корректная опция

domainилиsearch. В файле /etc/resolv.conf должны содержаться записи следующего вида:

search test.dom nameserver 192.168.76.47

Перед установкой сервера IPA убедитесь, что имя сервера (hostname) записано строчными буквами. Имя сервера задаётся в файле /etc/sysconfig/network:

# cat /etc/sysconfig/network HOSTNAME=dc1.test.dom NETWORKING=yes NISDOMAIN=test.dom

Так как при установке FreeIPA настройки для SELINUX устанавливаются автоматически то отключать нет смысла.

Инициализация сервера IPA

- Выполните настройку IPA сервера:

ipa-server-install

= вывод команды с необходимыми изменениями = Файл журнала для этой установки можно найти в файле /var/log/ipaserver-install.log =================================== Данная программа позволит настроить IPA Server. Это включает в себя: * Настроить изолированный CA (dogtag) для управления сертификатами * Настройка сетевого времени Демон (ntpd) * Создать и настроить Directory Server * Создание и настройка центра распространения ключей kerberos (KDC) * Настроить Apache (httpd) Чтобы принять значения по умолчанию указаны в скобках, нажмите клавишу Enter. Вы хотите настроить DNS, интегрированной (BIND)? [no]: !!! yes

Вы хотите настроить DNS, интегрированной (BIND)? [no]: yes

Введите полное доменное имя компьютера на что вы настраиваете программное обеспечение сервера. Используя форму <hostname>.<domainname> Пример: dc1.test.dom Имя хоста сервера [dc1.test.dom]: enter

Имя хоста сервера [dc1.test.dom]: enter

Предупреждение: пропуск разрешение DNS-узла dc1.test.dom Имя домена определяется на основе имени узла. Пожалуйста, подтвердите имя домена [test.dom]: enter

Пожалуйста, подтвердите имя домена [test.dom]: enter

Протокол kerberos требует имя области должны быть определены. Обычно это доменное имя преобразуется в верхний регистр. Пожалуйста, укажите имя области [TEST.DOM]: !!! enter

Пожалуйста, укажите имя области [TEST.DOM]: enter

Определенных операций сервера каталогов требуют права администратора. Этот пользователь называется менеджер каталога и имеет полный доступ каталог для задачи управления системой и будет добавлено экземпляр сервера каталога созданы для ipa. Пароль должен быть минимум 8 символов. Directory Manager пароль: ******** Пароль (подтверждение): ******** IPA сервер требует права администратора, по имени 'admin'. Этот пользователь является регулярным системе учетная запись, используемая для управления IPA сервера. Пароль администратора IPA: ******** Пароль (подтверждение): ********

Вводим пароли...

Checking DNS domain test.dom., please wait ... Do you want to configure DNS forwarders? [yes]: enter

Do you want to configure DNS forwarders? [yes]: enter

Following DNS servers are configured in /etc/resolv.conf: 8.8.4.4 Do you want to configure these servers as DNS forwarders? [yes]: enter All DNS servers from /etc/resolv.conf were added. You can enter additional addresses now: Enter an IP address for a DNS forwarder, or press Enter to skip: 8.8.8.8

Do you want to configure these servers as DNS forwarders? [yes]: !!! enter Здесь вводим Google DNS (либо провайдерские).

DNS forwarder 8.8.8.8 added. You may add another. Enter an IP address for a DNS forwarder, or press Enter to skip: Checking DNS forwarders, please wait ... Do you want to search for missing reverse zones? [yes]: !!! enter Do you want to create reverse zone for IP 192.168.76.47 [yes]: !!! enter

Enter an IP address for a DNS forwarder, or press Enter to skip: enter Do you want to search for missing reverse zones? [yes]: enter Do you want to create reverse zone for IP 192.168.76.47 [yes]: enter

Please specify the reverse zone name [0.168.192.in-addr.arpa.]: Using reverse zone(s) 0.168.192.in-addr.arpa. The IPA Master Server will be configured with: Hostname: dc1.test.dom IP address(es): 192.168.76.47 Domain name: test.dom Realm name: TEST.DOM BIND DNS server will be configured to serve IPA domain with: Forwarders: 8.8.4.4, 8.8.8.8 Forward policy: only Reverse zone(s): 0.168.192.in-addr.arpa. Продолжить настройку системы с этими значениями? [no]: yes

Продолжить настройку системы с этими значениями? [no]: yes

Проверяем все ли правильно ввели. Если всё ОК, жмем YES и дальше...

Следующие операции могут занимать несколько минут. Пожалуйста, подождите, пока не вернетесь в приглашение.

Установка должна завершиться сообщением следующего вида:

Setup complete Next steps: 1. You must make sure these network ports are open: TCP Ports: * 80, 443: HTTP/HTTPS * 389, 636: LDAP/LDAPS * 88, 464: kerberos * 53: bind UDP Ports: * 88, 464: kerberos * 53: bind * 123: ntp 2. You can now obtain a kerberos ticket using the command: 'kinit admin' This ticket will allow you to use the IPA tools (e.g., ipa user-add) and the web user interface. Be sure to back up the CA certificate stored in /root/cacert.p12 This file is required to create replicas. The password for this file is the Directory Manager password

- По окончании процедуры устанвки перезагрузите сервер:

reboot

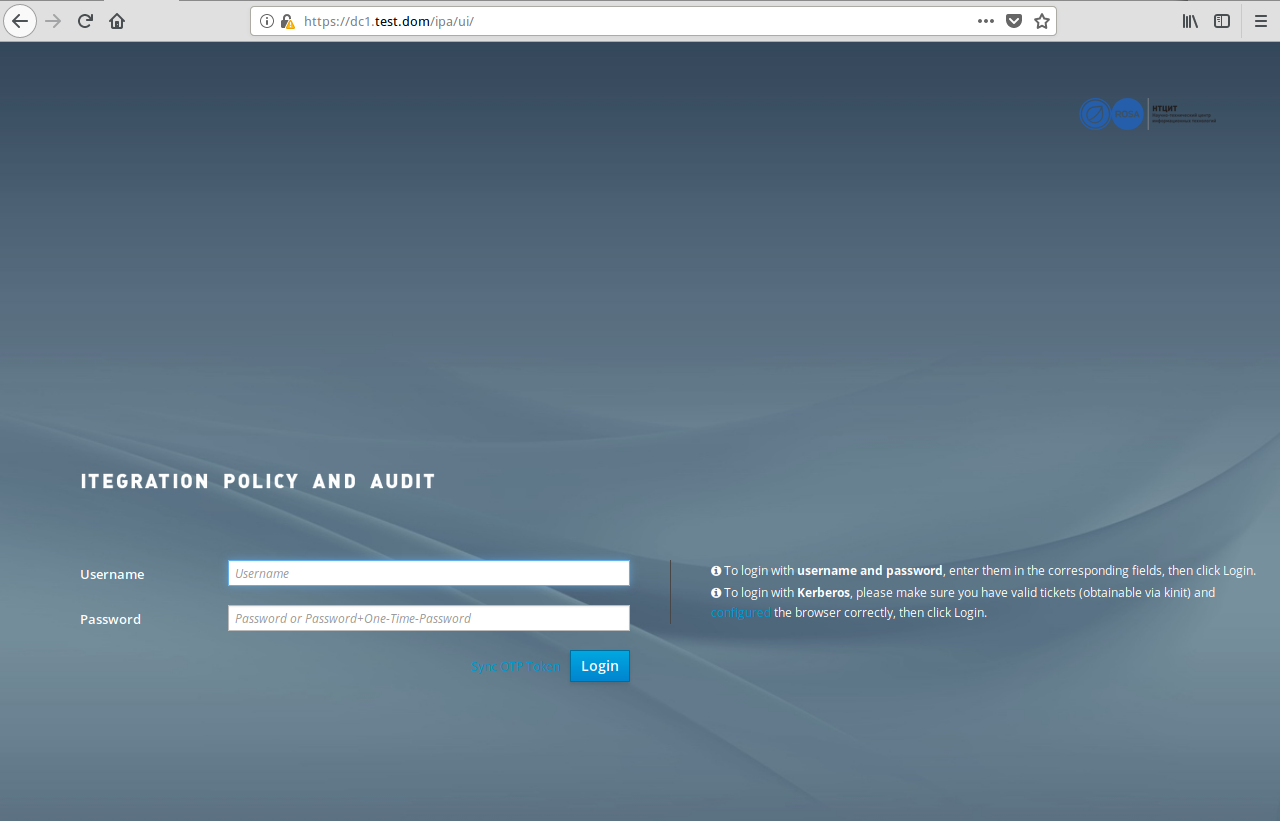

Работа с сервером IPA через web-интерфейс

Теперь можно открыть браузер и соединиться с узлом, на котором развернут сервер IPA, по HTTP или HTTPS. Учитывайте, что по умолчанию на сервер IPA устанавливается самоподписанный сертификат.

Введите: Username — admin, Password — пароль для администратора IPA, заданный при настройке.

Теперь можно работать со службой каталогов.

Повторная инициализация сервера

- Если при инициализации домена возникли ошибки, удалите его:

ipa-server-install --uninstall

- Проверьте настройки ещё раз и повторите инициализацию.

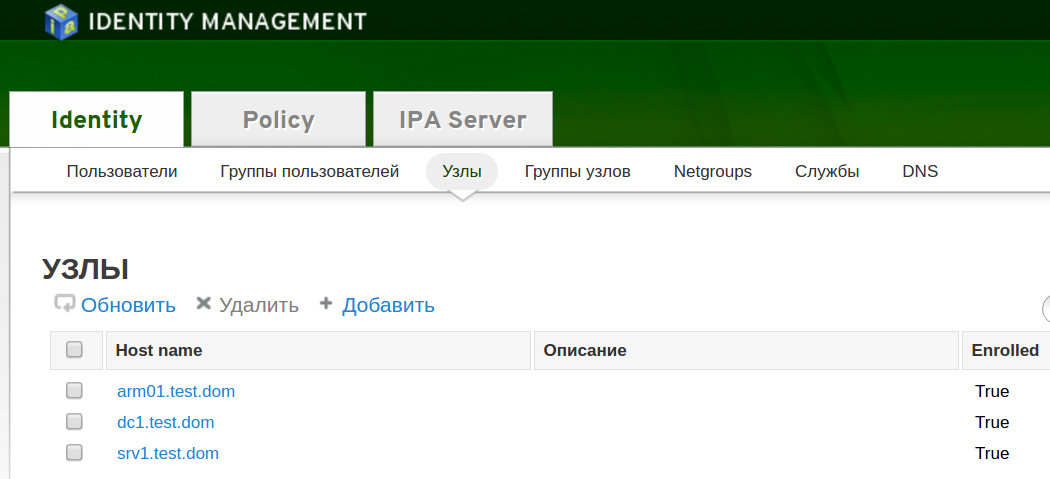

После инициализации сервера IPA к нему можно подключать рабочие станции.