Установка доверительных отношений между доменами AD и IPA

Содержание

Применимость

Назначение

Инструкция предназначена для описания процесса развертывания резервного сервера IPA (Identification Policy and Audit) при условии наличия основного. Инструкция предполагает что у вас уже работает основной сервер домена, настроенный по инструкции «Создание контроллера домена на основе Free IPA на RELS» или «Создание контроллера домена на основе FreeIPA и ОС CobaltSX».

Список поддерживаемых ОС

В качестве сервера домена IPA может использоваться:

- РОСА «КОБАЛЬТ» SX 1.0;

- ROSA Enterprise Linux Server (RELS) 6.6 и выше.

В качестве сервера домена AD:

- Windows 2008 R2 и выше с ролью AD и ролью леса совместимыми с Win200R2.

Входные данные

Домен IPA: lintest.ru Сервер домена IPA: ipa.lintest.ru IP адрес сервера домена IPA: 192.168.76.82

Домен AD: test.dom Сервер домена AD: windc.test.dom IP адрес сервера домена AD: 192.168.76.83

Необходимо добавить данные о DNS зоне IPA сервера в домен AD:

dnscmd 127.0.0.1 /ZoneAdd lintest.ru /Forwarder 192.168.76.82

Настройка сервера IPA

Подготовим сервер IPA, для этого вначале доустановим необходимые пакеты:

yum install -y "*ipa-server-trust-ad"

Полный же список пакетов, включая сам изначальный сервер IPA и DNS устанавливается командой:

yum install -y "*ipa-server" "*ipa-server-trust-ad" bind bind-dyndb-ldap

Заново получим билет для пользователя admin, т. к. в него будет добавлена новая информация, касающаяся возможности установки доверительных отношении с доменом AD. Затем настроим сервер IPA для установки доверительных отношений

kinit admin ipa-adtrust-install --netbios-name=IPA -a mypassword1

Проведем синхронизацию времени между контроллерами домена AD и IPA.

Настройка DNS

Добавим информацию о DNS зоне домена AD в настройки DNS домена IPA:

ipa dnszone-add test.dom --name-server=windc.test.dom --admin-email='hostmaster@test.dom' --force --forwarder=192.168.76.93 --forward-policy=only --ip-address=192.168.76.93

Проверить настройки DNS можно:

- На сервере IPA командой:

dig SRV _ldap._tcp.test.dom

При этом в зоне AD должна быть найдена информация об ответственных серверах с каталогом LDAP в этой зоне;

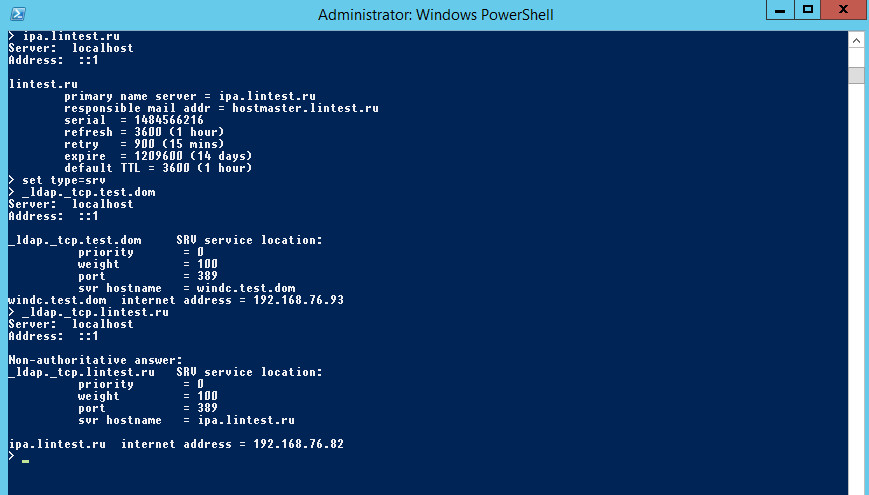

- на сервере AD командами (как показано на рис.1):

nslookup > set type=srv > _ldap._tcp.ad_domain > _ldap._tcp.ipa_domain > quit